Le mois dernier, une directrice marketing a vu ses taux d’ouverture chuter du jour au lendemain de 28 % à 11 %. Son message et son contenu n’avaient pas changé. Pourtant, les fournisseurs de boîtes mail avaient discrètement mis à jour leurs filtres, envoyant ses messages dans les dossiers spam de milliers de boîtes de réception.

Ce scénario est une réalité quotidienne pour les entreprises en 2026. Bien que l’email génère $36 à $45 de retour sur investissement pour chaque dollar dépensé, atteindre la boîte de réception est devenu bien plus difficile. Les principaux fournisseurs appliquent désormais des exigences plus strictes que jamais aux expéditeurs.

Le paysage a fondamentalement changé. Le succès ne repose plus sur des tactiques astucieuses ou des volumes d’envoi élevés. Désormais, la délivrabilité email dépend de l’excellence technique, de relations authentiques avec les abonnés et du respect des préférences de l’audience.

Nous entrons dans une ère où des filtres dopés à l’IA évaluent toute notre réputation d’envoi. Les protocoles d’authentification comme SPF, DKIM et DMARC sont désormais obligatoires. Les signaux d’engagement pèsent plus que la fréquence des messages, et la performance de délivrabilité exige une approche systématique. Cette approche doit couvrir l’infrastructure, la qualité du contenu et l’optimisation continue.

Comprendre le paysage de l’email marketing en 2026

Avant d’aborder les améliorations tactiques, il faut saisir les mutations fondamentales de l’email marketing en 2026. La relation entre les expéditeurs et les fournisseurs d’emails a considérablement évolué. Aujourd’hui, les fournisseurs agissent en gardiens de l’expérience utilisateur, pas seulement en relais de messages.

Des plateformes comme Gmail, Outlook et Yahoo utilisent des algorithmes de machine learning sophistiqués. Ces systèmes scrutent le comportement des expéditeurs, la qualité du contenu et les interactions des destinataires. L’ère de l’envoi massif avec l’espoir d’un bon résultat est révolue.

Notre performance de campagne email repose désormais sur les métriques d’engagement, pas sur le volume. Des indicateurs comme les ouvertures, clics, réponses et transferts signalent un engagement positif auprès de chaque fournisseur de messagerie. À l’inverse, les suppressions sans lecture, les plaintes pour spam et l’inactivité prolongée nuisent à notre réputation d’expéditeur.

Plusieurs changements clés définissent l’environnement de l’emailing en 2026 :

- Le filtrage assisté par IA évalue automatiquement la qualité du contenu, le ton et les schémas historiques de l’expéditeur

- Les signaux d’engagement pèsent davantage en boîte de réception que le volume ou la fréquence d’envoi

- Les attentes en matière de confidentialité et de consentement ont fortement augmenté avec une application plus stricte

- Les listes first-party surpassent nettement les bases de contacts tierces et achetées

- Les protocoles d’authentification comme SPF, DKIM et DMARC sont désormais obligatoires pour les expéditeurs sérieux

Yahoo et Microsoft appliquent désormais des normes d’authentification et de consentement pour les envois en masse. Ces standards incluent une tolérance plus stricte aux plaintes et des attentes de désabonnement en un clic. Les segments peu engagés peuvent faire chuter la réputation du domaine, même en cas de conformité technique.

Les réglementations sur la confidentialité se sont durcies dans de nombreuses juridictions. L’application du RGPD, de CAN-SPAM et du CCPA impose des conséquences juridiques en cas de mauvaise gestion de liste. L’achat de listes ou l’ajout de contacts sans consentement explicite entraînent des problèmes immédiats de délivrabilité et des risques légaux.

La concurrence s’est intensifiée. Les professionnels reçoivent plus de 120 emails par jour en 2026. Nos messages doivent être exceptionnellement pertinents et utiles pour se démarquer.

Comprendre ces dynamiques est essentiel pour améliorer notre performance de campagne email. Chaque stratégie que nous mettons en place s’appuie sur cette connaissance fondamentale des écosystèmes email modernes. La boîte de réception appartient désormais à l’abonné, et notre mission est de gagner notre place par une valeur constante et des pratiques d’emailing respectueuses.

Étape 1 : Constituer et maintenir une liste d’emails vérifiée

Avant de travailler des objets percutants ou des modèles inspirants, nous devons d’abord établir une liste d’emails vérifiée et de haute qualité. La qualité de notre liste d’abonnés est la pierre angulaire de notre succès en email marketing. Une grande liste remplie d’adresses invalides peut nuire à notre réputation d’expéditeur et gaspiller des ressources. À l’inverse, une liste plus petite composée de contacts impliqués et vérifiés offre des résultats plus constants.

Comprendre que la qualité de la liste l’emporte toujours sur sa taille est clé. Les données du secteur montrent que les listes d’emails se dégradent naturellement d’environ 22 % par an. Cette dégradation s’explique par les changements d’emploi, l’abandon d’anciennes adresses ou le changement de fournisseur. Nous ne pouvons pas simplement collecter des adresses et supposer qu’elles restent valides indéfiniment.

Notre approche de constitution d’une liste vérifiée doit commencer au moment de l’inscription et se poursuivre tout au long de la relation avec notre marque. Cette démarche systématique protège notre réputation d’expéditeur tout en garantissant que nos messages parviennent aux personnes qui souhaitent réellement les recevoir.

Mettre en place la vérification d’email dès le départ

Le moment le plus efficace pour vérifier une adresse email est le point d’inscription. Quand nous mettons en place une vérification en temps réel pendant l’abonnement, nous interceptons les problèmes avant leur entrée dans notre base. Cette approche proactive empêche les adresses invalides, les fautes de frappe et les emails temporaires d’intégrer notre liste.

La vérification d’email en temps réel contrôle plusieurs facteurs instantanément. Le système valide la syntaxe, confirme l’existence du domaine et vérifie que la boîte mail peut recevoir des messages. Ce processus se déroule en quelques millisecondes, fournissant un retour immédiat à l’utilisateur en cas d’erreur.

Pour les listes à fort impact ou dans les secteurs réglementés, nous recommandons vivement d’implémenter le double opt-in. Cette méthode exige des abonnés qu’ils confirment leur adresse en cliquant sur un lien de vérification envoyé dans leur boîte. Bien qu’elle ajoute une étape, le double opt-in réduit drastiquement les inscriptions frauduleuses et garantit que les abonnés veulent réellement recevoir nos contenus.

Utiliser un outil de vérification d’email en ligne

Un outil de vérification d’email en ligne apporte l’infrastructure technologique nécessaire pour valider automatiquement les adresses. Ces outils s’intègrent directement à nos formulaires d’inscription, travaillant en arrière-plan pour évaluer chaque email à son arrivée. Les meilleures solutions vérifient simultanément plusieurs facteurs de risque.

Lors de l’évaluation d’un outil de vérification d’email en ligne, nous devons rechercher ces fonctionnalités essentielles :

- Validation de la syntaxe : identifie les erreurs de format et fautes de frappe dans les adresses email

- Vérification du domaine : confirme l’existence du domaine et la présence d’enregistrements MX valides

- Vérification de la boîte : confirme que le compte email spécifique peut recevoir des messages

- Détection de pièges à spam : signale les adresses de pièges à spam connus avant leur entrée dans notre liste

- Détection d’emails jetables : identifie les services d’emails temporaires utilisés pour des inscriptions uniques

Le processus de vérification doit également identifier les adresses génériques de rôle comme info@, admin@ ou support@. Ces adresses appartiennent généralement à plusieurs personnes ou services, ce qui peut nuire aux métriques d’engagement et à la réputation d’expéditeur.

Choisir entre un logiciel de vérification d’email et un SaaS de vérification d’email

Nous devons prendre une décision importante pour notre approche de vérification : installer un logiciel de vérification d’email sur nos propres serveurs, ou opter pour un SaaS de vérification d’email dans le cloud ? Chaque option offre des avantages distincts selon nos capacités techniques et besoins métiers.

Le logiciel de vérification d’email s’exécute sur notre propre infrastructure. Cela nous donne un contrôle total sur nos données et nos processus. Les organisations ayant des exigences strictes en matière de confidentialité des données ou de conformité complexe privilégient souvent cette approche. Elle requiert une expertise technique pour l’installation, la configuration et la maintenance.

À l’inverse, un SaaS de vérification d’email offre un accès immédiat via des plateformes cloud. Ces services gèrent l’infrastructure, les mises à jour de sécurité et la maintenance de base de données. Il suffit d’intégrer leur API à nos systèmes pour commencer à vérifier les adresses instantanément.

Pour la plupart des organisations, un logiciel de vérification d’email en ligne livré en mode SaaS offre le meilleur équilibre entre précision, rapidité et facilité de mise en œuvre. Ces plateformes proposent généralement :

- Des mises à jour automatiques des bases de pièges à spam et des règles de validation

- Une infrastructure scalable qui grandit avec la taille de notre liste

- Une sécurité de niveau entreprise sans maintenance interne

- Une tarification transparente basée sur le volume de vérifications

- Une intégration facilitée avec les plateformes email populaires

Le choix dépend en fin de compte de nos ressources techniques, de notre budget et de nos politiques de gouvernance des données. Les entreprises dotées d’équipes de développement internes et d’exigences strictes de résidence des données préféreront le mode auto‑hébergé, tandis que celles recherchant un déploiement rapide opteront généralement pour le SaaS.

Réaliser une validation régulière des emails

Même après la vérification à l’inscription, nous devons assurer une validation email continue tout au long du cycle de vie de la liste. Des adresses valides il y a six mois peuvent ne plus fonctionner aujourd’hui. Les gens changent de travail, des entreprises rebrandent des domaines, et des comptes sont abandonnés.

La validation régulière nous aide à identifier les adresses devenues invalides avec le temps. Cette maintenance proactive prévient les échecs de livraison et protège notre réputation d’expéditeur. Un taux de rebond sain doit rester inférieur à 2 %, et une validation régulière nous aide à atteindre ce seuil.

Nous devons établir un calendrier de nettoyage selon notre fréquence d’envoi. Les organisations qui envoient quotidiennement valident chaque mois ; celles qui envoient moins souvent peuvent valider chaque trimestre. L’important est la constance, pas la perfection.

Mettre en place une validation d’email automatisée en ligne

Le nettoyage manuel devient impraticable à mesure que la base d’abonnés grandit. La validation d’email en ligne automatisée résout ce défi en surveillant en continu la qualité de la liste sans intervention humaine constante. Ces systèmes fonctionnent en arrière-plan et signalent les adresses problématiques pour examen.

Lors de la configuration de l’automatisation, nous programmons le système pour analyser toute notre base à intervalle défini. Le processus de validation d’email en ligne classe chaque adresse par niveaux de risque :

- Valide : adresses confirmées comme acceptant le courrier sans problème connu

- Risque : adresses potentiellement problématiques, y compris les emails de rôle ou domaines catch‑all

- Invalide : adresses inexistantes ou désactivées de façon permanente

- Inconnue : adresses impossibles à vérifier en raison de restrictions serveur

Notre système automatisé doit aussi suivre les schémas d’engagement. Les abonnés n’ayant ni ouvert ni cliqué depuis 90 à 180 jours deviennent des risques pour la délivrabilité. Nous devons mettre en place des politiques de mise en sommeil qui signalent automatiquement ces contacts inactifs pour des campagnes de réengagement ou une suppression.

Supprimer les adresses invalides et à risque

Une fois les adresses problématiques identifiées, nous devons agir. Conserver des adresses invalides ne sert à rien et nuit activement à notre performance de campagne email. Différents types d’adresses invalides appellent des stratégies de suppression différentes.

Les hard bounces résultent d’échecs de livraison permanents. Ils surviennent lorsque l’adresse n’existe pas ou que le domaine est invalide. Nous devons supprimer immédiatement les hard bounces après le premier rebond. Inutile de retenter l’envoi.

Les soft bounces indiquent des problèmes temporaires, comme une boîte pleine ou des soucis serveur. Nous devons retenter plusieurs fois sur quelques jours. Si l’adresse continue de soft bouncer après plusieurs tentatives, elle devient candidate à la suppression.

Au-delà des rebonds, nous devons gérer d’autres types d’adresses à risque :

- Adresses de pièges à spam susceptibles de mettre notre domaine d’envoi sur liste noire

- Plaignants connus marquant fréquemment les emails comme spam

- Adresses jetables utilisées uniquement pour les offres d’inscription initiales

- Adresses de rôle affichant de faibles taux d’engagement

Les données montrent clairement qu’il n’est pas viable de conserver tout le monde indéfiniment sur la liste. Nous devons accepter qu’une partie des abonnés quittera naturellement notre audience, et leur suppression améliore en réalité nos performances globales.

Gérer les bonnes pratiques d’hygiène de liste

Le maintien d’une liste propre et engagée exige une attention continue aux bonnes pratiques d’hygiène. Ces procédures, combinées, maintiennent la santé de la liste et des campagnes performantes. Nous devons établir des routines régulières intégrées à nos modes opératoires.

D’abord, nous devons suivre le taux de croissance de la liste par rapport au taux de déperdition. Les listes saines affichent une croissance nette positive même après suppression des inactifs. Si le taux de déperdition dépasse la croissance, examinons nos stratégies d’acquisition et la pertinence du contenu.

Ensuite, segmentons la liste selon les niveaux d’engagement. Les abonnés actifs qui ouvrent et cliquent régulièrement méritent un traitement différent de ceux qui n’ont pas interagi depuis des mois. Cette segmentation permet d’envoyer des campagnes de réengagement aux abonnés à risque avant de les supprimer.

Enfin, mettons en place des règles claires de suppression selon la durée de vie de l’abonné. Les organisations avec des cycles de vente courts peuvent adopter une règle de mise en sommeil à 6 mois, tandis que celles avec des cycles plus longs l’étendront à 9 ou 12 mois. Le délai précis importe moins que la cohérence de la politique.

Notre checklist d’hygiène de liste doit inclure ces tâches mensuelles :

- Examiner les rapports de rebonds et supprimer immédiatement les hard bounces

- Analyser les tendances d’engagement et identifier les segments en déclin

- Lancer des campagnes de réengagement pour les abonnés inactifs depuis 90+ jours

- Supprimer ou mettre en sommeil les abonnés inactifs au-delà du seuil défini

- Surveiller les taux de plaintes et enquêter toute hausse soudaine

- Vérifier que les nouvelles inscriptions correspondent aux schémas de qualité et de source attendus

Nous devons aussi offrir des expériences d’opt‑in transparentes précisant la fréquence et la proposition de valeur de nos emails. Quand les abonnés savent à quoi s’attendre, ils restent plus engagés et signalent moins nos emails comme spam.

Rappelez‑vous qu’une liste plus petite et engagée surpasse largement une grande liste désengagée. Les fournisseurs d’emails privilégient la réputation d’expéditeur basée sur les signaux d’engagement. Dix mille abonnés engagés offriront une meilleure délivrabilité et un meilleur ROI que 100 000 contacts désengagés.

En appliquant de bonnes pratiques de vérification d’email depuis l’inscription jusqu’à tout le cycle de vie de l’abonné, nous protégeons notre réputation d’expéditeur et nous assurons que nos messages atteignent les personnes qui les veulent vraiment. Cette base rend chaque optimisation ultérieure plus efficace et durable.

Étape 2 : Configurer les protocoles essentiels d’authentification email

Yahoo et Microsoft appliquent désormais avec vigueur les exigences d’authentification, rendant la configuration de SPF, DKIM et DMARC incontournable pour les expéditeurs en volume. Ces trois protocoles fonctionnent ensemble pour vérifier votre identité et protéger votre domaine contre l’usurpation. Sans bonne authentification, les fournisseurs de boîtes mail signaleront automatiquement vos messages comme suspects ou les rejetteront.

L’authentification nous donne le droit de concourir pour la boîte de réception en 2026. Nous devons utiliser un domaine de marque plutôt qu’un domaine générique de fournisseur de services d’emailing pour bâtir notre réputation. Cette base technique prouve notre légitimité et nous distingue des spammeurs incapables de respecter ces normes IETF.

Configurer des enregistrements SPF dans votre DNS

SPF crée une liste blanche d’adresses IP autorisées à envoyer des emails au nom de notre domaine. Ce protocole basé sur le DNS-empêche les acteurs malveillants d’usurper notre adresse d’expéditeur. Nous devons configurer correctement notre enregistrement SPF pour maintenir une délivrabilité email solide.

Le Sender Policy Framework indique aux serveurs de réception quels serveurs de messagerie sont des sources légitimes pour notre domaine. À l’arrivée d’un email, le serveur du destinataire vérifie notre enregistrement SPF pour confirmer que l’IP d’envoi figure dans notre liste approuvée. Les échecs SPF nuisent immédiatement à la réputation d’expéditeur.

Créer votre enregistrement SPF

Nous commençons par accéder à la console de gestion du DNS de notre domaine via notre hébergeur ou registrar. L’enregistrement SPF apparaît en tant qu’enregistrement TXT dans nos paramètres DNS. Un enregistrement SPF de base suit ce format : v=spf1 include:emailprovider.com ~all.

Nous devons lister toutes les sources d’envoi légitimes dans notre enregistrement SPF. Cela inclut notre Email Service Provider, notre plateforme d’automatisation marketing, et tout service tiers envoyant en notre nom. Chaque source nécessite une instruction « include » ou la spécification d’une adresse IP.

Le protocole SPF a une limite critique : 10 recherches DNS maximum. Nous devons consolider efficacement nos sources d’envoi pour rester sous cette limite. Trop de requêtes entraînent l’échec de validation de l’enregistrement SPF.

Voici les composants clés de notre enregistrement SPF :

- Déclaration de version (v=spf1) en début d’enregistrement

- Instructions include pour les prestataires email autorisés

- Adresses IP4 ou IP6 pour les serveurs d’envoi dédiés

- Mécanisme de qualificatif (~all, -all, ou ?all) en fin d’enregistrement

- Modificateurs optionnels pour redirect ou explanation

Tester la configuration SPF

Après publication de l’enregistrement SPF, nous vérifions son bon fonctionnement à l’aide d’outils spécialisés. MXToolbox propose un vérificateur SPF gratuit validant la syntaxe et comptant les requêtes DNS. Google Admin Toolbox est une autre option fiable.

Nous envoyons des emails de test à des adresses seed chez des fournisseurs majeurs comme Gmail, Outlook et Yahoo. Puis nous examinons les en‑têtes pour confirmer que SPF passe les contrôles d’authentification. Les résultats apparaissent dans le champ d’en‑tête « Received‑SPF ».

Une surveillance régulière de SPF détecte les erreurs de configuration avant qu’elles n’impactent la délivrabilité email. Nous devons retester à chaque ajout de service d’envoi ou changement d’infrastructure. Cette approche préventive évite des échecs d’authentification nuisibles à notre réputation d’expéditeur.

Implémenter la signature DKIM

DKIM ajoute une signature numérique à nos en‑têtes prouvant que les messages n’ont pas été altérés pendant le transit. Cette méthode d’authentification cryptographique utilise un chiffrement à clé publique pour vérifier l’intégrité du message. Les serveurs de réception déchiffrent la signature via une clé publique publiée dans nos enregistrements DNS.

La signature DKIM couvre des éléments spécifiques comme le corps du message, l’objet et des en‑têtes clés. Toute modification de ces éléments signés entraîne un échec de validation de la signature. Cette protection garantit que les destinataires reçoivent exactement ce que nous avons envoyé.

Notre fournisseur de services email génère généralement les clés DKIM via son interface d’administration. Le système crée deux composants : une clé privée, sécurisée sur le serveur d’envoi, et une clé publique à publier dans le DNS. Nous devons utiliser des clés RSA 2048 bits pour une sécurité maximale.

Chaque clé DKIM inclut un sélecteur permettant de gérer plusieurs clés simultanément. Le sélecteur apparaît dans le nom de l’enregistrement DNS et dans l’en‑tête de signature. Nous effectuons des rotations périodiques des clés pour maintenir la sécurité et pouvons tester de nouvelles clés avant de basculer le trafic en production.

La plupart des plateformes proposent des assistants pas à pas pour la configuration DKIM. Nous suivons leurs instructions spécifiques pour générer des clés correctement formatées pour notre infrastructure. Le processus ne prend que quelques minutes mais offre une protection d’authentification essentielle.

Ajouter DKIM à votre DNS

Nous publions notre clé publique DKIM sous forme d’enregistrement TXT dans notre zone DNS. Le nom d’enregistrement suit ce modèle : selector._domainkey.yourdomain.com. Le sélecteur correspond à celui configuré dans notre fournisseur email.

La valeur de l’enregistrement DKIM contient notre clé publique ainsi que les spécifications de version et de type de clé. Nous copions cette valeur exactement telle que fournie par notre plateforme. La moindre erreur empêche la validation DKIM.

La propagation DNS prend de quelques minutes à 48 heures. Nous attendons la propagation complète avant d’envoyer en production. Des outils de test vérifient l’accessibilité et le bon formatage de l’enregistrement DKIM.

Établir des politiques DMARC

DMARC relie SPF et DKIM en indiquant aux serveurs de réception quelles actions entreprendre en cas d’échec d’authentification. Ce protocole basé sur des politiques apporte de la visibilité sur qui envoie des emails prétendant provenir de notre domaine. Nous obtenons des rapports précieux tout en protégeant notre marque contre l’usurpation.

Notre politique DMARC apparaît en tant qu’enregistrement TXT à _dmarc.yourdomain.com. La politique spécifie trois actions possibles : none (surveillance uniquement), quarantine (envoyer en spam) ou reject (bloquer). Nous configurons aussi des adresses de reporting pour recevoir les notifications d’échecs d’authentification.

Nous recommandons de commencer avec une politique p=none pour collecter des données sans impacter la délivrabilité. Cette phase révèle les problèmes d’authentification à corriger. Une fois SPF et DKIM confirmés, nous passons progressivement à p=quarantine puis p=reject pour une protection maximale.

L’alignement DMARC exige que SPF ou DKIM réussisse et corresponde à notre domaine From. Ce contrôle d’alignement prévient les usurpations sophistiquées pouvant passer un seul mécanisme d’authentification. Yahoo et Microsoft requièrent désormais des politiques DMARC pour les expéditeurs à fort volume.

Les composants clés d’une politique DMARC incluent :

- Directive de politique (p=none, p=quarantine, ou p=reject)

- Politique de sous‑domaine (sp=) pour un traitement distinct des sous‑domaines

- Mode d’alignement pour SPF et DKIM (relaxed ou strict)

- Adresses de reporting (rua= pour agrégé, ruf= pour forensic)

- Tag de pourcentage (pct=) pour un déploiement progressif

Assurer la conformité aux normes IETF

L’Internet Engineering Task Force définit les spécifications techniques des protocoles email que nous devons suivre. Les normes IETF couvrent tout, de la structure des messages à l’implémentation de l’authentification. La conformité garantit la compatibilité de nos emails avec tous les systèmes de réception.

La RFC 5322 définit la structure correcte d’un message email, y compris les en‑têtes et le corps. Nous formatons nos emails selon ces spécifications pour éviter les erreurs de parsing côté réception. Les standards d’encodage MIME (RFC 2045‑2049) régissent la gestion des pièces jointes et du contenu HTML.

Nous envoyons depuis un sous‑domaine dédié comme mail.ourdomain.com plutôt que depuis le domaine principal. Cette isolation protège la réputation du domaine principal en cas de souci. Le sous‑domaine doit avoir ses propres enregistrements SPF, DKIM et DMARC configurés indépendamment.

L’identité d’expéditeur cohérente compte énormément pour l’authentification et la réputation. Nous maintenons des schémas d’envoi prévisibles et évitons les pics de volume soudains. Lorsqu’on augmente le volume ou qu’on envoie à des listes froides, nous procédons à une chauffe progressive pour instaurer la confiance auprès des fournisseurs.

La maintenance des protocoles d’authentification requiert une vigilance continue. Nous surveillons nos enregistrements DNS pour détecter expiration ou changements non autorisés. Toute lacune dans la couverture SPF, DKIM ou DMARC impacte immédiatement notre délivrabilité email et nos scores de réputation.

Étape 3 : Éviter les pièges à spam et préserver la réputation d’expéditeur

Des hits accidentels sur des pièges à spam peuvent détruire votre délivrabilité email du jour au lendemain. Ces adresses‑leurres, mises en place par des groupes anti‑spam et des fournisseurs, identifient les expéditeurs douteux. Les comprendre et les éviter est essentiel.

Les pièges à spam sont une menace sérieuse, signalant une mauvaise gestion de liste. Envoyer à ces adresses déclenche des pénalités et bloque vos campagnes. Votre réputation d’expéditeur est en jeu à chaque envoi.

Comprendre les différents types de pièges à spam

Les pièges à spam varient et indiquent chacun des problèmes distincts dans vos pratiques email. Les reconnaître est clé pour une prévention efficace.

Les groupes anti‑spam et les fournisseurs les placent de manière stratégique. Ils surveillent qui envoie à ces adresses pour repérer ceux qui rognent sur les règles. Connaître les types aide à diagnostiquer les défaillances d’acquisition.

Pièges à spam vierges

Les pièges à spam vierges sont les plus dangereux. Ces adresses n’ont jamais appartenu à de vraies personnes et ont été créées pour piéger les mauvais acteurs. Spamhaus et d’autres publient ces adresses en ligne.

Plusieurs canaux risqués mènent à ces pièges vierges :

- Listes d’emails achetées ou louées auprès de tiers

- Adresses collectées à partir de sites web via des outils automatisés

- Listes obtenues par moissonnage non éthique

- Adresses intégrées dans des annuaires en ligne ou des forums

Toucher un piège vierge prouve que vous avez acquis des adresses illégitimement. Les fournisseurs bloquent rapidement votre domaine en cas de telles violations.

Les pièges à spam recyclés étaient autrefois des adresses légitimes. Après abandon, les fournisseurs attendent 12 à 18 mois avant de les convertir en pièges. Ces pièges montrent une mauvaise hygiène de liste, pas une acquisition illégitime.

Bien que moins sévères que les pièges vierges, les hits sur pièges recyclés nuisent à votre délivrabilité. Les fournisseurs y voient des signes de négligence dans la maintenance de liste. La suppression régulière des abonnés inactifs est critique.

Les conséquences incluent une baisse graduelle de la délivrabilité. L’accumulation de ces violations au fil du temps abîme votre réputation.

Surveiller Spamhaus et les principales listes noires

Spamhaus est un leader anti‑spam. Les fournisseurs du monde entier consultent leurs listes noires. Vérifier régulièrement votre statut est essentiel.

Spamhaus maintient plusieurs listes clés :

- SBL (Spamhaus Block List) - Recense les opérations et sources de spam connues

- XBL (Exploits Block List) - Identifie les ordinateurs détournés et sources de malwares

- PBL (Policy Block List) - Signale les IP qui ne devraient pas envoyer d’emails directement

Au‑delà de Spamhaus, la surveillance de Barracuda, SORBS et SpamCop est vitale. Chacun a ses critères et procédures de sortie. Les services automatisés de vérification des listes noires nous alertent en cas de problème.

Des contrôles hebdomadaires via des outils de monitoring sont recommandés. Cette proactivité aide à identifier et résoudre les problèmes avant qu’ils ne nuisent aux campagnes. Une détection précoce mène à une résolution plus rapide et moins de dégâts pour la réputation.

Se retirer des listes noires

Découvrir que votre domaine ou IP est listé nécessite une action immédiate. Demander un retrait sans corriger la cause est futile. Les opérateurs exigent des preuves de résolution avant la désinscription.

Suivez cette approche systématique :

- Enquêter sur la cause racine - Déterminer ce qui a déclenché le listing (pièges à spam, taux de plaintes, comptes compromis)

- Mettre en œuvre des mesures correctives - Corriger les problèmes identifiés avant de demander le retrait

- Documenter la remédiation - Préparer une explication claire de l’incident et des actions menées

- Soumettre les demandes de retrait - Suivre le processus spécifique de l’opérateur de liste noire

- Fournir des preuves - Inclure une documentation montrant la résolution durable du problème

Certaines listes retirent automatiquement les entrées après une période d’envoi propre. D’autres exigent un examen manuel. Spamhaus demande généralement des changements concrets avant un retrait.

Les délais varient selon les listes. Le retrait peut prendre des heures ou des jours. Une remédiation approfondie et patiente donne de meilleurs résultats qu’une démarche précipitée.

Prévenir les hits sur pièges à spam

La prévention est la meilleure stratégie pour maintenir la délivrabilité email. Une fois touché, le rétablissement est long. Mettre en œuvre des couches de protection multiples est essentiel.

Notre stratégie de prévention inclut :

- Vérification d’email à l’inscription - Valider en temps réel pour capter fautes et fausses entrées

- Exiger un double opt-in - Envoyer un email de vérification que l’abonné doit cliquer pour confirmer son intention

- Politiques de mise en sommeil agressives - Supprimer après 90 à 180 jours d’inactivité totale, bien avant la conversion en pièges recyclés

- Ne jamais acheter ou louer des listes - Construire notre liste de façon organique via des opt-ins légitimes

- Valider régulièrement les listes - Passer toute la base au crible de services réputés de validation d’email chaque trimestre

Un suivi attentif des métriques d’engagement est critique. Les abonnés qui n’ont pas interagi depuis des mois représentent des risques significatifs. Soit des campagnes de réengagement, soit la suppression des listes actives s’imposent.

Des schémas d’envoi réguliers sans pics soudains sont également importants. Les hausses brusques du volume déclenchent la vigilance des fournisseurs. Ils présument des listes achetées ou des comptes compromis, entraînant un filtrage renforcé.

Notre réputation d’expéditeur repose sur ces mesures proactives. Les pièges à spam peuvent rapidement ruiner la réputation bâtie. Se concentrer sur la qualité et maintenir une hygiène irréprochable de liste assure une livraison constante en boîte de réception.

Étape 4 : Optimiser votre configuration SMTP et votre infrastructure email

Notre infrastructure email est comme un réseau caché qui transporte les messages aux abonnés du monde entier. Le paramétrage technique choisi influence l’arrivée à destination ou l’apparition d’obstacles. L’optimisation de notre configuration SMTP est clé pour soutenir tous les efforts de délivrabilité.

Le Simple Mail Transfer Protocol est l’épine dorsale de la livraison d’emails sur Internet. Sans configuration appropriée, même des emails bien conçus peuvent échouer. Nous devons nous concentrer sur plusieurs couches techniques pour assurer le succès des envois.

Choisir un fournisseur de services email pour une infrastructure fiable

La première décision est de sélectionner le bon fournisseur email selon nos besoins d’envoi. Ce choix impacte la délivrabilité, de la réputation IP au support technique. Nous devons évaluer les fournisseurs selon des critères essentiels au succès des campagnes.

Des prestataires dédiés comme SendGrid, Mailgun et Amazon SES offrent une infrastructure optimisée. Ils fournissent des outils de gestion de réputation, des analytics et de la scalabilité. Pour les emails transactionnels, des fournisseurs spécialisés proposent un routage prioritaire et une supervision avancée.

Lors de l’évaluation, regardez leurs taux de livraison chez les principaux fournisseurs de boîtes de réception. Nous avons besoin de transparence sur la gestion des pools d’IP et l’utilisation d’IP partagées ou dédiées. Le fournisseur de messagerie doit faciliter la prise en charge des enregistrements SPF, DKIM et DMARC.

La qualité du support client est critique en cas de problèmes de délivrabilité. Nous voulons des équipes techniques réactives. Des tableaux de bord en temps réel et des rapports détaillés de rebonds aident à identifier rapidement les problèmes.

Paramètres techniques qui maximisent l’arrivée en boîte de réception

Après avoir choisi notre partenaire d’infrastructure, une configuration SMTP correcte est essentielle. Plusieurs paramètres techniques doivent s’aligner pour une délivrabilité optimale. Chaque réglage envoie des signaux sur notre professionnalisme et notre sécurité.

Le choix du port est une décision SMTP fondamentale. L’infrastructure email moderne s’appuie sur des ports spécifiques pour la sécurité et la compatibilité. Nous devons utiliser le port 587 avec chiffrement STARTTLS pour la soumission standard.

Le port 587 démarre en clair puis passe en communication chiffrée via STARTTLS. Cette approche équilibre sécurité et compatibilité. Le port 465 propose le SMTP sur SSL pour les fournisseurs l’exigeant.

Nous devons éviter le port 25 pour la soumission en raison des blocages des FAI. Le port 25 est la norme pour la communication serveur‑à‑serveur mais signale un risque de sécurité pour la soumission client. Le chiffrement TLS protège le contenu en transit.

Méthodes d’authentification

Une authentification correcte prouve notre autorisation à envoyer depuis notre domaine. Nous devons configurer des identifiants SMTP valides, incluant nom d’utilisateur et mot de passe. Ces identifiants doivent être stockés en toute sécurité via des variables d’environnement ou des fichiers chiffrés.

La rotation régulière des identifiants renforce la sécurité en limitant l’exposition en cas de compromission. Nous devons implémenter des délais d’attente appropriés pour gérer les retards temporaires. Notre configuration doit inclure une logique de retry pour les soft bounces et des mécanismes de gestion des rebonds.

Les échecs d’authentification signalent de sérieux problèmes aux fournisseurs. Si nos identifiants ne correspondent pas ou si l’authentification échoue, les serveurs de réception peuvent rejeter nos messages. Des tests réguliers garantissent la pérennité de notre authentification.

Protocoles de supervision pour vérifier la livraison

Comprendre POP3 et IMAP aide à surveiller la livraison et vérifier la présence en boîte. Bien que ces protocoles récupèrent les emails, nous pouvons les exploiter pour les tests de livraison. Ils apportent une vision de l’apparence réelle de nos messages.

Nous pouvons utiliser l’accès IMAP pour maintenir des listes seed, des comptes de test chez les principaux fournisseurs. Cela permet de vérifier l’arrivée correcte en boîte de réception. IMAP offre des avantages sur POP3 car il conserve les messages sur le serveur et se synchronise entre appareils.

Des marketeurs avancés créent des systèmes de supervision utilisant IMAP pour accéder automatiquement aux boîtes de test après chaque campagne. Ils vérifient le timing, l’atterrissage en spam, et capturent des captures d’écran du rendu. Cette surveillance proactive détecte les problèmes de délivrabilité avant qu’ils n’affectent toute la liste.

Construire la réputation par une montée en charge progressive

La gestion de la réputation IP et la chauffe sont critiques lors du lancement de nouveaux programmes ou d’une montée en volume significative. Les fournisseurs d’emails suivent méticuleusement la réputation des IP d’envoi. Les IP neuves ou dormantes n’ont pas d’historique, ce qui rend risqué tout envoi massif soudain.

Nous devons mettre en place une chauffe d’IP en commençant par nos abonnés les plus engagés et des volumes modestes. Le premier jour, n’envoyons que 50 à 100 emails à des destinataires ayant récemment ouvert ou cliqué. Puis augmentons graduellement de 50 à 100 % par jour pendant 4 à 6 semaines jusqu’à notre volume cible.

Cette montée progressive permet de bâtir des signaux positifs (ouvertures, clics, faibles plaintes) avant d’adresser toute la liste. La réputation établie durant la chauffe conditionne notre succès long terme. Précipiter ce processus risque d’activer les filtres anti‑spam et d’endommager durablement notre réputation.

Pour les IP partagées, courantes chez les petits expéditeurs, nous dépendons en partie de la réputation collective de notre fournisseur de messagerie. Nous devons aussi chauffer la réputation de notre domaine via des hausses graduelles. Avec des IP dédiées, nous avons le contrôle total mais aussi la responsabilité complète de la réputation.

Nous devons surveiller notre réputation IP via Sender Score, Google Postmaster Tools et Microsoft SNDS régulièrement. Ces outils fournissent des signaux précoces de déclin indiquant des problèmes naissants. Les suivre nous aide à réagir rapidement, avant que les soucis ne s’aggravent.

La récupération après un dommage de réputation exige des envois propres constants sur des semaines ou mois. La prévention via une chauffe appropriée et une surveillance continue protège l’investissement dans notre programme email.

Étape 5 : Concevoir un contenu email hautement performant

L’excellence technique n’est qu’un début. Un contenu exceptionnel incite les destinataires à agir. Une fois l’authentification et l’hygiène de liste en place, le succès d’une campagne dépend de la qualité de nos messages. Les filtres modernes dopés à l’IA analysent le ton, la structure et la clarté, au-delà de la simple détection de mots‑clés.

Les emails humains et intentionnels surperforment ceux axés uniquement sur le volume. Nous devons prioriser une valeur claire dès le premier écran, créer un contenu scannable avec un design accessible, et assurer la réactivité mobile. La qualité du contenu est devenue l’ultime différenciateur dans des boîtes saturées, où les exigences techniques ne sont qu’un prérequis.

Rédiger des objets qui améliorent la performance du CTR des emails

Notre objet détermine si notre contenu soigneusement conçu sera vu. Cette seule ligne est l’élément à plus fort levier en email marketing, car elle doit remplir plusieurs objectifs simultanément. Il faut capter l’attention dans une boîte encombrée, représenter fidèlement le contenu et inciter à l’ouverture.

Des objets efficaces construisent la confiance en suscitant la curiosité. Ils doivent éviter les pratiques trompeuses qui génèrent des plaintes, tout en se démarquant visuellement et émotionnellement. Les meilleurs objets équilibrent l’intrigue et la transparence, donnant une bonne raison d’ouvrir sans induire en erreur.

Principes clés à suivre pour vos objets :

- Limiter la longueur à moins de 50 caractères pour éviter la troncature mobile

- Créer une vraie curiosité sans recourir au putaclic

- Personnaliser à partir de données réelles du destinataire

- Tester différentes approches de manière systématique

- Aligner l’objet avec le contenu du corps de l’email

Tester la longueur et les émojis des objets

Comprendre ce qui résonne avec notre audience nécessite des tests systématiques. Les bonnes pratiques conseillent moins de 50 caractères, mais nous devons vérifier si notre audience préfère des objets courts et percutants ou légèrement plus descriptifs. Les appareils mobiles affichent environ 30 à 40 caractères avant troncature.

L’usage d’émojis peut augmenter les ouvertures en ajoutant de l’intérêt visuel et du contexte émotionnel. Un seul émoji pertinent au début ou à la fin peut faire ressortir notre message dans une boîte saturée de texte. La surutilisation paraît non professionnelle et peut déclencher des filtres anti‑spam.

Stratégies d’émojis à tester :

- Aucun émoji (baseline) pour établir des métriques de contrôle

- Un émoji au début pour un impact visuel immédiat

- Un émoji à la fin pour une touche subtile

- Émojis pertinents à la catégorie correspondant à notre secteur

- Émojis saisonniers ou liés à un événement pour des campagnes opportunes

Techniques de personnalisation

La personnalisation va bien au‑delà de l’insertion du prénom. Si « Bonjour [FirstName] » peut fonctionner, une personnalisation plus sophistiquée fait référence aux comportements passés, à la localisation ou à des centres d’intérêt spécifiques. La personnalisation comportementale surperforme significativement les champs de fusion basiques car elle montre une vraie compréhension des besoins.

Nous devons tester de façon méthodique objets personnalisés vs génériques. L’efficacité varie selon audience et secteur : ce qui marche en B2C retail peut échouer en B2B services. Exemples : « Selon votre achat récent de [Product]… » ou « Nouveautés [ProductCategory] à [City] ».

Concevoir un contenu de corps d’email engageant

La plupart des destinataires scannent plus qu’ils ne lisent, d’où l’importance de la hiérarchie visuelle et de la scannabilité. Notre contenu doit délivrer de la valeur immédiatement et guider naturellement le regard. Structurons nos emails en sections claires, utilisons généreusement les espaces blancs, et plaçons l’essentiel tôt.

Le premier écran, ce que les destinataires voient sans faire défiler, détermine l’engagement. Nous devons accrocher rapidement avec un contenu pertinent, utile, parlant directement à leurs besoins ou intérêts. Chaque élément doit servir un objectif clair pour amener vers l’action désirée.

Équilibrer texte et images

Trouver le bon ratio texte‑image est critique pour l’engagement et la délivrabilité. Les emails tout‑image déclenchent souvent les filtres spam et s’affichent mal dans de nombreux clients. Les emails tout‑texte peuvent sembler moins engageants.

Visez un ratio texte‑image de 60:40 ou 70:30. Ainsi, le message principal passe par le texte même si les images ne se chargent pas, fréquent en environnements corporate avec politiques de sécurité strictes. Les images doivent illustrer et renforcer, pas porter tout le message.

Bonnes pratiques d’intégration d’images :

- Toujours inclure un texte alternatif descriptif pour l’accessibilité

- Optimiser la taille des fichiers pour un chargement rapide

- Utiliser des images qui soutiennent votre message, éviter les stocks génériques

- Tester le placement des images pour maximiser la performance du CTR des emails

Créer des appels à l’action (CTA) clairs

Notre appel à l’action doit être impossible à manquer et facile à utiliser. Nous avons besoin de boutons visibles (pas seulement des liens texte), avec un langage orienté action indiquant clairement l’étape suivante. « Obtenez votre guide gratuit » surperforme « Cliquez ici » car il précise la valeur et l’issue.

Le design visuel compte beaucoup pour l’efficacité du CTA. Nous devons utiliser des couleurs contrastées ressortant sur le fond, tout en restant cohérents avec la marque. Se limiter à un CTA principal par email évite la paralysie décisionnelle et garde le focus sur l’objectif.

Spécifications recommandées pour les boutons :

- Cible tactile minimale de 44x44 pixels sur mobile

- Couleurs à fort contraste respectant les standards d’accessibilité

- Texte orienté action commençant par un verbe

- Espace blanc suffisant autour du bouton

- Placement au‑dessus de la ligne de flottaison quand c’est possible

Optimiser pour les appareils mobiles

L’optimisation mobile est non négociable : 60 à 70 % des ouvertures ont lieu sur mobile. Une mauvaise expérience mobile reçoit rarement une seconde chance, rendant le responsive indispensable pour maintenir la performance des campagnes email. Nos templates doivent s’adapter aux tailles d’écran tout en conservant lisibilité et fonctionnalités.

Gardons notre contenu essentiel et le CTA au‑dessus de la ligne de flottaison, visible sans défilement. Les écrans mobiles affichent bien moins de contenu initial qu’un desktop : front‑loader la valeur est critique. Utilisez des polices plus grandes, au minimum 14 px pour le corps, pour assurer la lisibilité.

Considérations spécifiques au mobile :

- Layouts en une seule colonne qui s’empilent naturellement

- Boutons et espacements adaptés au tactile

- Images compressées se chargeant vite en réseau cellulaire

- Navigation simplifiée adaptée aux gestes du pouce

- Tests sur plusieurs appareils et clients email

Nous devons prévisualiser nos emails sur des appareils réels avant envoi. Les émulateurs aident mais ne capturent pas l’expérience utilisateur réelle, pendant un trajet ou entre deux moments. Comprendre comment les destinataires consomment réellement notre contenu guide de meilleures décisions de design.

A/B tester les éléments de vos emails

Le test systématique est la seule manière de comprendre ce qui améliore la performance du CTR des emails pour notre audience. Chaque hypothèse doit être validée par des données, car ce qui marche ailleurs ne marche pas forcément chez nous. Nous devons structurer un programme de tests évaluant une variable à la fois pour isoler ce qui fait la différence.

Les tests exigent des tailles d’échantillons statistiquement significatives. De petits tests insuffisants produisent de fausses conclusions qui nuisent. En général, il faut au moins 1 000 destinataires par variation pour une confiance statistique ; des listes plus grandes donnent des insights plus fiables.

Éléments prioritaires à tester :

- Variations d’objet (longueur, ton, personnalisation)

- Heure et jour d’envoi

- Nom d’expéditeur et adresse d’envoi

- Longueur et structure du contenu

- Placement, couleur et texte du CTA

- Approches image vs texte

- Profondeur et type de personnalisation

Documenter nos résultats de test construit la connaissance organisationnelle dans le temps. Nous devons tenir un journal des tests, résultats et interprétations. Cela évite de répéter des échecs et aide les nouveaux venus à comprendre ce qui résonne avec notre audience.

Chaque campagne est une opportunité d’apprentissage. Considérons le test non comme une activité ponctuelle, mais comme un engagement continu. De petits gains incrémentaux issus de tests répétés se cumulent en une performance de campagne email bien meilleure et des relations plus fortes.

Étape 6 : Maîtriser le timing et la fréquence pour un meilleur engagement

Maîtriser le timing transforme de bonnes campagnes en excellentes. Envoyer quand l’audience est la plus réceptive change tout. À l’inverse, envoyer à 3 h du matin ou bombarder quotidiennement des messages non désirés peut être désastreux. Il est essentiel de comprendre que le timing et la fréquence sont critiques pour le succès des campagnes. Ils ont souvent plus d’impact que des ajustements d’objet ou de design.

Le bon timing n’est pas universel. Chaque audience a ses propres schémas d’engagement, façonnés par ses comportements, fuseaux horaires et routines. En les analysant, nous assurons que nos messages arrivent au moment idéal, évitant le bruit des emails concurrents.

Déterminer les meilleurs horaires d’envoi pour votre audience

Pour trouver les meilleurs horaires, analysons les comportements passés des abonnés. Les benchmarks sectoriels sont un point de départ, mais le comportement réel de notre audience est bien plus important. Segmenter par fuseau horaire est vital pour éviter des envois à des heures inopportunes selon les régions.

Les recherches indiquent que les emails B2B performent le mieux les mardis, mercredis et jeudis entre 10 h et 14 h lorsque les professionnels consultent le plus leur messagerie. À l’inverse, le B2C tend à mieux réagir en soirée, entre 19 h et 21 h, quand les gens se détendent à la maison. Le week‑end peut être efficace pour certains segments consommateurs comme le retail, l’entertainment et le lifestyle.

Ces repères guident, mais ne doivent pas être suivis aveuglément. Notre approche doit inclure :

- Des A/B tests de différents horaires avec un contenu identique pour isoler l’impact du timing

- L’analyse des schémas d’engagement par jour de la semaine et heure de la journée

- La segmentation de l’analyse par caractéristiques d’abonnés (secteur, rôle, localisation)

- La mise en place de fonctions d’optimisation d’heure d’envoi utilisant le machine learning pour livrer chaque message au moment individuel le plus propice

De nombreux fournisseurs offrent une optimisation prédictive de l’heure d’envoi. Cette technologie planifie automatiquement la livraison en fonction des schémas historiques de chaque abonné. Elle supprime les conjectures et s’améliore continuellement au fil des comportements.

Trouver la bonne fréquence d’emailing

Déterminer la fréquence est tout aussi critique que le timing. Une fréquence trop élevée nuit à la réputation et à la satisfaction. À l’inverse, une fréquence trop faible fait perdre l’engagement. Commençons par une fréquence régulière et conservatrice puis ajustons selon l’engagement.

Un email orienté valeur par semaine est une base solide pour la plupart des audiences, offrant des points de contact réguliers sans saturer les boîtes. Notons que la fréquence ne doit jamais être uniforme. Les abonnés ont des tolérances différentes selon leur niveau d’engagement et leur relation avec la marque.

“La plus grosse erreur en email marketing est de traiter toute votre liste de la même manière. Les abonnés très engagés veulent plus de vous, tandis que les moins engagés ont besoin d’air pour redécouvrir pourquoi ils se sont inscrits.”

Segmenter par niveau d’engagement

Créons des segments basés sur l’engagement recevant des fréquences d’emailing différentes selon leur intérêt démontré. Cette approche maximise la performance en donnant davantage aux engagés tout en préservant la relation avec les moins actifs.

Notre stratégie de segmentation peut inclure :

- Abonnés très engagés (ouverture ou clic dans les 14 derniers jours) : 2‑3 emails par semaine avec contenus et offres prioritaires

- Abonnés modérément engagés (ouverture ou clic dans les 30 derniers jours) : 1 email hebdomadaire avec contenu cœur

- Faible engagement (ouverture ou clic dans les 90 derniers jours) : emails bimensuels ou mensuels axés sur la plus forte valeur

- Inactifs (aucun engagement en 90+ jours) : entrée en workflow de réengagement avant suppression

Cette approche par paliers maximise la visibilité auprès de l’audience la plus intéressée tout en évitant la fatigue qui pousse les abonnés marginaux à se désinscrire ou à nous signaler comme spam.

Surveiller les signaux de fatigue

Nous devons repérer clairement les indicateurs d’une sur‑sollicitation. La fatigue email se manifeste par des changements métriques précis qui doivent déclencher une réduction immédiate de la fréquence. L’essentiel est de capter ces signaux tôt.

Signaux critiques de fatigue :

- Baisse des taux d’ouverture dans le temps alors que la taille de liste est stable ou en hausse

- Hausse des désabonnements spécialement juste après les envois

- Augmentation des plaintes pour spam indiquant un sentiment de surcharge

- Diminution du click‑to‑open suggérant que l’ouverture devient réflexe mais le contenu moins pertinent

En cas de signaux d’alerte, réduisons immédiatement la fréquence et améliorons la pertinence du contenu. On ne peut pas « s’emailer hors du problème » en augmentant les envois avec des objets différents.

Mettre en place des campagnes de réengagement intelligentes

Avant de supprimer des inactifs, offrons‑leur une dernière opportunité d’exprimer leur intérêt. Les campagnes de réengagement intelligentes servent de mécanisme de dernière chance qui améliore réellement notre performance globale en clarifiant qui veut vraiment nos contenus.

Une campagne efficace comprend généralement 2 à 3 emails sur 2 à 4 semaines. Ces messages doivent présenter des objets accrocheurs comme « Vous nous manquez » ou « Doit‑on rester en contact ? » qui reconnaissent l’inactivité sans culpabiliser. Il faut offrir une valeur claire au retour : contenus exclusifs, remises spéciales, ou préférences mises à jour.

Chaque email de réengagement doit inclure un lien direct vers notre centre de préférences, où l’abonné peut ajuster fréquence ou types de contenu sans se désinscrire totalement. Cela récupère souvent des abonnés simplement submergés par notre cadence. L’option de désabonnement doit aussi être facile et sans culpabilisation, car ceux qui ne veulent pas nos emails nuisent à notre réputation.

Après la fin de notre campagne de réengagement, nous devons supprimer totalement tous les non‑répondeurs. Continuer d’emailing des personnes qui n’interagissent jamais est le moyen le plus rapide de dégrader la délivrabilité pour ceux qui veulent nous lire. Retirer ces contacts inactifs améliore réputation, taux d’ouverture, taux de clics, et le regard des fournisseurs sur nos prochains envois.

Étape 7 : Naviguer les exigences spécifiques des fournisseurs

Livrer des emails à divers fournisseurs exige des stratégies adaptées. Chaque grand fournisseur de messagerie a des algorithmes de filtrage et des standards de délivrabilité uniques. Les comprendre est clé pour un maximum d’arrivées en boîte.

Ce qui fonctionne avec Gmail ne marche pas forcément avec Outlook. Nous devons suivre la délivrabilité par fournisseur, pas seulement au global. Cette approche nous aide à traiter des problèmes spécifiques avec des solutions ciblées.

Respecter les standards de délivrabilité Gmail

Les comptes Gmail représentent 30 à 40 % de la plupart des listes aux États‑Unis. Les standards de Gmail sont donc critiques. Gmail utilise l’IA pour évaluer la réputation d’expéditeur, l’historique d’engagement et la qualité du contenu.

Les filtres de Gmail tiennent compte des comportements utilisateurs. Ils suivent si les utilisateurs marquent nos messages comme importants ou les suppriment. Ces actions influencent les décisions d’atterrissage futur.

Directives d’expéditeur Gmail pour 2026

Gmail a resserré les exigences pour les expéditeurs en 2026. Tous les expéditeurs de 5 000 messages quotidiens ou plus doivent avoir une authentification complète SPF, DKIM et DMARC. Ces protocoles valident notre légitimité.

Nous devons appliquer le désabonnement en un clic dans les 48 heures. Gmail impose un taux de plaintes pour spam inférieur à 0,3 %, avec un objectif de 0,1 %. Dépasser ces seuils nuit à notre réputation.

La réussite chez Gmail repose sur les métriques d’engagement. Nous ne devons envoyer qu’aux abonnés ayant interagi récemment. Personnaliser selon les préférences individuelles aide à maintenir de forts signaux d’engagement.

Éviter les filtres spam de Gmail

Gmail apprend du comportement utilisateur dans le temps. Quand des utilisateurs signalent nos emails comme spam, les futurs messages sont filtrés. Cela crée une boucle néfaste qui peut dévaster la délivrabilité.

Nous devons utiliser Gmail Postmaster Tools pour surveiller notre réputation de domaine. Ce service donne une vision précieuse de la perception de Gmail sur nos pratiques d’envoi. Une surveillance régulière aide à corriger les problèmes avant qu’ils ne deviennent majeurs.

Le respect impeccable de l’authentification est essentiel pour Gmail. Nous devons garantir que nos enregistrements SPF, signatures DKIM et politiques DMARC s’alignent sur les exigences de Gmail.

Optimiser pour Outlook et Microsoft 365

L’infrastructure email de Microsoft présente des défis différents de Gmail. Outlook et Microsoft 365 mettent l’accent sur la sécurité et la protection anti‑phishing. Cela se traduit par une analyse plus stricte de nos liens, schémas d’envoi et structure de contenu.

Les filtres Courrier indésirable d’Outlook

Les filtres d’Outlook sont sensibles aux liens suspects et aux schémas d’envoi inhabituels. Le système signale agressivement tout contenu ressemblant à des modèles de phishing connus. Nous devons assurer un nom et une adresse d’expéditeur cohérents sur toutes les campagnes.

Éviter le langage d’urgence qui imite des alertes de sécurité est critique pour la délivrabilité Outlook. Des phrases comme « Votre compte sera fermé » déclenchent des filtres conçus pour protéger les utilisateurs. Rédigeons des messages informatifs sans être alarmistes.

Microsoft fournit Smart Network Data Services (SNDS) pour surveiller notre réputation IP. Ce service montre comment ses filtres traitent notre courrier et alerte tôt sur les problèmes.

Exigences de sécurité Microsoft

Microsoft applique le filtrage SmartScreen qui vérifie nos URLs contre des bases de sites malveillants. N’utilisons jamais de raccourcisseurs d’URL comme bit.ly dans des emails aux utilisateurs Outlook. Ces liens raccourcis sont souvent bloqués automatiquement car ils masquent la destination.

Tous les liens doivent utiliser HTTPS au lieu de HTTP. Ce standard de chiffrement signale à Microsoft que nous suivons les bonnes pratiques. Le contenu mixte combinant éléments sécurisés et non sécurisés déclenche des alertes.

Nous devons maintenir des schémas d’envoi cohérents pour ne pas activer la détection d’anomalies de Microsoft. Les pics soudains de volume ou les changements drastiques de structure peuvent provoquer un filtrage temporaire pendant l’évaluation d’un éventuel compromis.

Bonnes pratiques Yahoo Mail

Yahoo a été l’un des premiers à imposer strictement DMARC. La plateforme tolère très peu les plaintes et exige une hygiène de liste exemplaire. Comprendre l’approche de Yahoo aide à éviter les écueils qui détruisent la délivrabilité.

Yahoo requiert un alignement DMARC complet, ce qui signifie que notre domaine From doit correspondre à nos domaines SPF et DKIM. Un désalignement conduit à un filtrage automatique ou un rejet. Nous devons vérifier notre configuration DMARC pour les destinataires Yahoo.

La plateforme traite agressivement les plaintes pour spam, bloquant souvent au‑delà de 0,1 %. Ce seuil est nettement plus strict que chez d’autres fournisseurs. Yahoo a appliqué de sévères filtrages aux expéditeurs négligents en hygiène de liste.

Les utilisateurs Yahoo signalent plus souvent les spams que ceux de Gmail ou Outlook. Cette différence comportementale impose une vigilance accrue sur la fréquence et la pertinence des envois aux adresses Yahoo. Segmenter nos abonnés Yahoo et suivre leur engagement séparément aide à prévenir des problèmes de plaintes.

Livrer chez GMX et les fournisseurs régionaux

GMX et d’autres fournisseurs régionaux présentent des défis liés à leurs marchés et attentes culturelles. GMX, populaire en Allemagne et en Europe, filtre strictement et met l’accent sur la vie privée. La plateforme tolère peu les envois massifs sans consentement explicite au sens du RGPD.

Nous devons rechercher les exigences de tout fournisseur de messagerie représentant plus de 5 % de notre liste. Les régions appliquent des règles distinctes et des attentes culturelles spécifiques. Ce qui marche aux États‑Unis peut violer des régulations ou normes en Europe ou en Asie.

Les fournisseurs régionaux implémentent souvent des règles de filtrage basées sur des plaintes locales et des attentes utilisateur. Nous devons surveiller la délivrabilité pour ces fournisseurs séparément et ajuster notre approche. Cela peut impliquer des fréquences différentes, des styles de contenu, ou des exigences d’authentification spécifiques.

L’insight critique est que le suivi par fournisseur met à jour des problèmes que les métriques globales masquent. En segmentant nos analyses par fournisseur de messagerie, nous identifions si une contre‑performance provient d’un filtrage spécifique ou d’un problème plus large. Cette granularité permet des solutions ciblées améliorant les résultats partout.

Étape 8 : Suivre et améliorer la performance des campagnes email

Transformer l’email marketing en science pilotée par la donnée exige de suivre les bonnes métriques. Nous devons surveiller de façon exhaustive la délivrabilité, l’engagement et l’impact business. Sans mesure systématique, nous avançons à l’aveugle et manquons des opportunités d’optimisation.

Les marketeurs les plus performants créent des boucles de feedback révélant en continu ce qui marche ou non. Cette approche systématique sépare les leaders des acteurs en déclin.

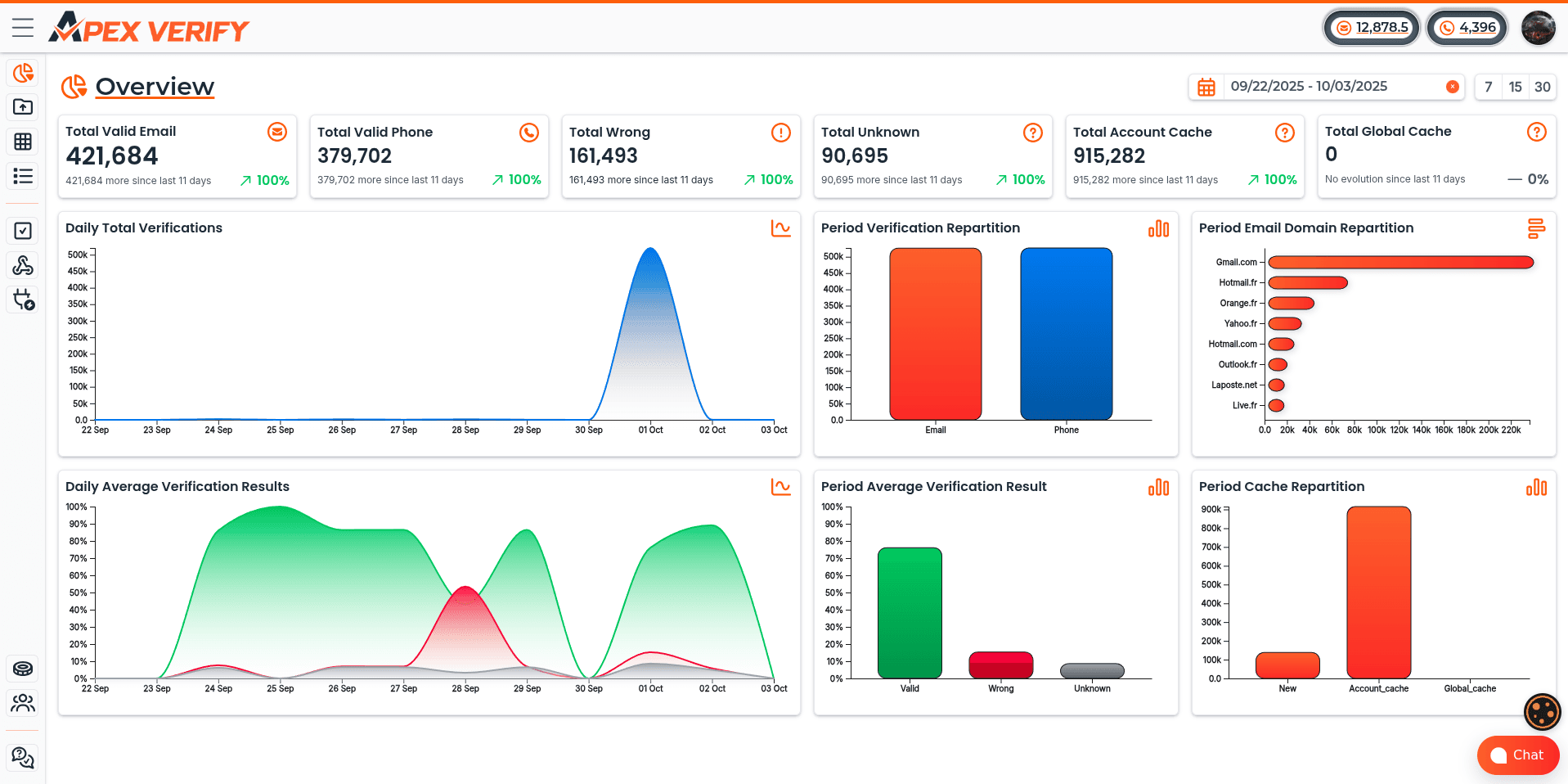

Suivre les métriques de performance de délivrabilité email

Avant de mesurer l’engagement, nous devons garantir l’arrivée en boîte de réception. La performance de délivrabilité email est le fondement de toutes les autres métriques. Même un contenu convaincant donne zéro résultat s’il atterrit en spam.

Nous devons suivre notre taux de livraison comme premier indicateur de santé de liste. Cette métrique représente les emails envoyés moins les rebonds. Nous visons 98 % et plus. En‑dessous de 95 %, cela signale des problèmes sérieux de qualité de liste.

Taux d’atteinte en boîte de réception

Le taux d’atteinte en boîte (inbox placement rate) est notre métrique de délivrabilité la plus critique. Elle mesure le pourcentage d’emails délivrés qui arrivent dans la boîte principale plutôt qu’en filtrage. Malheureusement, elle est difficile à mesurer sans outils spécialisés.

Nous avons généralement besoin de services de seed list qui placent des adresses test chez les principaux fournisseurs. Ces services rapportent l’atterrissage exact. Nous visons 95 % et plus d’atteinte en boîte. Toute baisse sous 85 % indique des problèmes graves à traiter immédiatement.

Des plateformes de test email comme Litmus et Email on Acid offrent ce suivi. Elles envoient nos campagnes à des comptes tests sur Gmail, Outlook, Yahoo et autres. Elles rapportent ensuite des données précises d’atterrissage que notre ESP ne peut fournir seul.

Analyse des taux de rebond

Les taux de rebond aident à comprendre les échecs de livraison et à maintenir la santé de la liste. Nous devons suivre séparément hard et soft bounces, car ils appellent des réponses différentes. Les hard bounces sont des échecs permanents dus à des adresses invalides, les soft bounces des problèmes temporaires (boîte pleine, serveur).

Nous devons maintenir les hard bounces sous 2 % pour des listes saines. Toute adresse en hard bounce doit être supprimée immédiatement, sous peine de nuire à notre réputation. Si nous observons des pics, nous devons examiner s’ils se concentrent sur une source d’adresses ou un domaine particulier.

“On ne peut pas gérer ce qu’on ne mesure pas, et on ne peut pas améliorer ce qu’on ne gère pas.”

Mesurer la performance du CTR des emails

Au‑delà de la délivrabilité, nous devons comprendre comment les destinataires interagissent. La performance du CTR des emails indique si nos messages résonnent. Le taux de clics brut donne une base, mais des métriques plus profondes racontent l’histoire.

Nous calculons le CTR basique en divisant le total des clics par les emails délivrés. Les benchmarks indiquent 2‑5 % typiquement, avec de fortes variations par secteur et audience. Le B2B montre souvent des CTR plus faibles que le B2C, tandis que des segments très engagés performent mieux que des listes générales.

Nous devons suivre quels liens spécifiques reçoivent le plus de clics. Cette donnée révèle les types de contenu et offres les plus intéressants. Des heatmaps montrent exactement où les destinataires cliquent, aidant à optimiser layout et design.

Click‑to‑Open Rate (CTOR)

Le click‑to‑open est plus révélateur que le CTR brut car il mesure l’efficacité du contenu auprès des ouvreurs. Nous calculons le CTOR en divisant les clics uniques par les ouvertures uniques. Un bon CTOR se situe généralement entre 20 et 30 %, soit environ un quart des ouvreurs qui cliquent.

Un CTOR faible avec un taux d’ouverture élevé suggère un problème de pertinence du contenu. Nos objets fonctionnent, mais le corps ne tient pas la promesse. Un CTOR élevé indique un contenu très pertinent. Cette métrique distingue l’efficacité de l’objet de la qualité du contenu.

Suivi des conversions

Le suivi des conversions va au‑delà de l’engagement vers l’impact business. Nous devons implémenter des pixels de tracking et des paramètres UTM sur tous les liens pour attribuer sans ambiguïté les actions web à des campagnes spécifiques. Ces actions incluent achats, formulaires, téléchargements et autres comportements de valeur.

Nous calculons le taux de conversion en divisant les conversions par les emails délivrés. Nous devons aussi suivre le revenu par email, égal au revenu total divisé par les emails délivrés. Pour des campagnes promotionnelles, ces métriques lient directement nos efforts email aux résultats business.

Le ROI moyen de l’email marketing varie entre $36 et $45 par $1 dépensé, en faisant un des canaux digitaux les plus performants. Cela varie selon secteur, qualité d’audience et exécution. Suivre notre ROI spécifique aide à justifier les investissements et à déceler des opportunités d’amélioration.

Exploiter l’analytics pour identifier les axes d’amélioration

Nous devons examiner les métriques non pas isolément mais en combinaison pour diagnostiquer précisément. La reconnaissance de schémas à travers plusieurs métriques révèle mieux les causes racines que des points de données uniques. Cette approche transforme la donnée brute en insights actionnables.

De hauts taux d’ouverture mais un CTOR faible suggèrent des problèmes de pertinence : nos objets marchent, mais le contenu ne suit pas. Un CTOR élevé mais un taux de conversion faible pointe vers des problèmes de page d’atterrissage, pas d’email.

Des hausses de désabonnements reflètent des problèmes de fréquence ou de pertinence. Nous envoyons peut‑être trop ou à des audiences mal segmentées. Un déclin de l’atteinte en boîte suggère des soucis d’authentification ou de réputation nécessitant une enquête technique.

Nous devons réaliser des rétrospectives complètes dans les 48 heures suivant chaque envoi majeur. Documentons ce qui a fonctionné et échoué tant que c’est frais. Ces post‑mortems deviennent des références précieuses.

Mettre en place des tableaux de bord de performance

Les tableaux de bord rassemblent toutes les métriques critiques en une vue. Ils permettent de surveiller la performance d’un coup d’œil et de repérer rapidement des tendances inquiétantes. Un bon dashboard économise des heures de reporting manuel tout en évitant les oublis.

Notre dashboard doit inclure quatre catégories de métriques :

- Délivrabilité : taux de livraison, taux de rebond, taux de plaintes spam

- Engagement : taux d’ouverture, CTR, CTOR, taux de désabonnement

- Business : taux de conversion, revenu par email, ROI

- Santé de liste : taux de croissance, segments d’engagement, pourcentage d’inactifs

Nous devons les examiner au moins chaque semaine, quotidiennement pendant les fortes volumétries. La plupart des ESP offrent des dashboards basiques, mais l’intégration de nos données email à des plateformes analytics plus larges apporte des insights plus profonds.

Des intégrations avancées relient la performance email à la valeur vie client, à l’attribution multi‑touch et au ROI marketing global. Des outils comme Google Analytics, Tableau ou des plateformes analytics dédiées agrègent la donnée cross‑canal. Cette vision holistique montre la place de l’email dans le parcours client.

L’objectif est de créer une boucle fermée où nous surveillons, identifions des opportunités, implémentons des changements et mesurons l’impact. Cette approche itérative conduit à une amélioration continue de la performance de délivrabilité email et des résultats globaux des campagnes.

Étape 9 : Déployer des stratégies d’optimisation avancées

L’écart entre bon et excellent tient souvent à des optimisations avancées. Ces techniques sophistiquées exigent des plateformes plus puissantes et une intégration de données plus profonde. Elles boostent significativement l’engagement et les conversions. Nous allons au‑delà de la personnalisation basique, en adoptant l’IA, la prédiction comportementale et le contenu dynamique pour des expériences réellement individuelles.

L’optimisation avancée est l’avantage compétitif en 2026. Tandis que les bonnes pratiques de base deviennent des standards, les marketeurs les plus performants se distinguent par l’automatisation intelligente et le ciblage de précision. Chaque message semble conçu sur‑mesure.

Exploiter l’IA et le machine learning pour la personnalisation

L’IA moderne révolutionne la personnalisation. Nous ne sommes plus limités à insérer un prénom dans l’objet. L’IA d’aujourd’hui analyse les comportements individuels pour prédire actions et préférences avec une précision remarquable.

Les modèles de machine learning examinent quels produits chaque abonné est le plus susceptible d’acheter selon l’historique de navigation, les achats passés et les signaux comportementaux. Ces systèmes recommandent des produits en tenant compte non seulement de l’historique, mais aussi des achats fréquemment associés et des schémas de navigation révélant un intérêt émergent.

Capacités de personnalisation propulsées par l’IA :

- Recommandations produits prédictives basées sur les comportements

- Optimisation automatique du contenu apprenant de chaque campagne

- Génération d’objets avec prédiction de performance

- Adaptation du ton et du message aux profils individuels

- Sélection optimale d’offres selon la probabilité de conversion

Nous pouvons implémenter une assistance IA de copywriting générant des variations d’objets optimisées pour nos objectifs, ouvertures, clics, conversions. Certaines plateformes proposent des modèles ML testant automatiquement des variations et apprenant ce qui fonctionne le mieux pour chaque segment, s’améliorant en continu sans intervention manuelle.

La clé d’une IA performante est la qualité des données. Les modèles ne valent que par l’information analysée. Il devient d’autant plus crucial de maintenir des données propres et de suivre des signaux comportementaux pertinents.

Mettre en place le profilage progressif

Le profilage progressif nous permet de construire des profils abonnés graduellement sans les submerger de formulaires à l’inscription. Au lieu de demander dix informations au départ, nous ne demandons que l’essentiel. Puis, nous collectons des données supplémentaires au fil des interactions.

Cette approche respecte l’attention des abonnés tout en construisant systématiquement des profils détaillés pour une personnalisation sophistiquée. Chaque interaction email, visite du centre de préférences et signal comportemental enrichit le profil.

- Préférences explicites via formulaires et centre de préférences

- Données comportementales issues des schémas d’engagement email

- Préférences de contenu basées sur les clics

- Historique d’achat et schémas transactionnels

- Schémas temporels montrant les fenêtres d’engagement optimales

Nous suivons les catégories d’emails les plus cliquées, l’heure à laquelle ils s’engagent, la longueur de contenu préférée et les offres suscitant l’intérêt. Cette intelligence accumulée permet une personnalisation utile, non intrusive, car les préférences ont été partagées par l’action.

La nature graduelle améliore aussi la qualité des données. Poser les questions au bon moment (ex. demander la date d’anniversaire près d’une promotion, ou les préférences produit après la navigation) fournit des réponses plus justes et de meilleurs taux de complétion.

Utiliser l’optimisation prédictive de l’heure d’envoi

L’optimisation prédictive de l’heure d’envoi exploite le machine learning pour déterminer le meilleur moment de livraison pour chaque abonné. Au lieu d’envoyer simultanément à toute la liste, nous livrons quand chaque destinataire est le plus susceptible d’interagir.

Ces systèmes analysent les schémas d’engagement historiques pour identifier quand chacun ouvre ses emails. Quelqu’un qui vérifie à 6 h reçoit alors notre message, tandis qu’un autre abonné engagé vers 20 h le reçoit en soirée.

“L’optimisation prédictive de l’heure d’envoi peut améliorer les taux d’ouverture de 5 à 20 % en s’assurant que les emails arrivent quand les destinataires consultent leur boîte.”

Cette stratégie reconnaît que les meilleurs horaires varient fortement d’une personne à l’autre. La recherche du « meilleur moment » global laisse de l’engagement sur la table, car aucun créneau n’est optimal pour tout le monde.

Les systèmes prédictifs modernes prennent en compte de multiples facteurs incluant préférences par jour, rythmes d’éveil/sommeil, indicateurs d’horaires de travail, et même des facteurs en temps réel comme une interaction récente avec notre marque sur d’autres canaux.

La mise en œuvre requiert des plateformes capables de planifier des milliers d’horaires individuels. Il faut également assez d’historique, généralement 30 à 60 jours d’engagement par abonné, pour identifier des schémas fiables.

Créer des blocs de contenu dynamiques

Les blocs de contenu dynamique transforment un template unique en expérience personnalisée en modifiant des sections selon attributs, comportements ou données temps réel. Plutôt que créer des emails différents par segment, nous bâtissons un seul template affichant le contenu pertinent à chacun.

Notre email promotionnel peut montrer des produits différents selon les groupes démographiques, afficher un stock régional, ou présenter des messages distincts aux primo‑acheteurs vs clients fidèles, dans une même campagne. Cette approche améliore fortement la pertinence sans multiplier la charge de gestion.

Applications de contenu dynamique améliorant la performance des campagnes :

- Recos produits selon l’historique de navigation et d’achat

- Offres et infos magasins locales

- Témoignages correspondant au secteur ou cas d’usage du destinataire

- Blocs reflétant les préférences déclarées ou centres d’intérêt

- Offres limitées dans le temps avec compte à rebours personnalisé par fuseau

L’implémentation technique exige des données de segmentation propres et des plateformes supportant la logique conditionnelle. Nous concevons des templates avec des blocs placeholders alimentés selon les champs de données du destinataire.

Tester du contenu dynamique demande une planification soignée. Nous devons vérifier que toutes les combinaisons s’affichent correctement et que le fallback fonctionne quand certaines données manquent.

Tester des stratégies de segmentation avancées

La segmentation avancée dépasse les splits démographiques basiques pour des segments comportementaux et prédictifs reflétant mieux l’intention et la propension à convertir. Ces approches exigent des analyses plus profondes mais offrent de bien meilleurs taux d’engagement et de conversion.

Stratégies avancées à tester :

- Vélocité d’engagement : grouper selon la rapidité d’augmentation/diminution de l’engagement

- Valeur vie prédictive : identifier les abonnés susceptibles de devenir à forte valeur dès les premiers signaux

- Clusters de préférences de contenu : segments aux schémas d’interaction similaires

- Micro‑moments déclencheurs : envois basés sur des combinaisons comme plusieurs vues sans achat

- Score de risque de churn : détection précoce des signes de désengagement

Les tendances 2026 montrent une forte croissance de la segmentation assistée par IA et du modèle prédictif. Les fournisseurs d’email pondèrent davantage les signaux comportementaux, y compris les suppressions sans lecture, rendant la segmentation comportementale cruciale pour une bonne délivrabilité.

Nous devons tester en continu de nouvelles hypothèses de segmentation face à nos baselines. Toutes ne surperformeront pas selon les business, donc des tests contrôlés identifient celles qui apportent des gains significatifs pour notre audience.

Chacune de ces stratégies requiert une infrastructure de données robuste et des plateformes d’email sophistiquées. Elles représentent l’avantage compétitif alors que les bonnes pratiques de base se généralisent et que les meilleurs se détachent par une personnalisation et une automation apportant une pertinence individuelle à grande échelle.

Conclusion

L’email reste une puissance, délivrant 45 de ROI par $1 investi, mais seulement si les messages atteignent des abonnés engagés. Une délivrabilité email solide témoigne de la confiance et de la constance. Elle récompense ceux qui privilégient la réussite long terme, respectent l’engagement et créent du contenu qui mérite l’attention.